[WIFI安全设置技巧,无线路由器安全设置,WIFI密码被盗了怎么办]Fi安全浅析

精选评测好文

前言

近期。Wi-Fi相关Fi安全浅析的安全话题充斥着电视新闻Fi安全浅析的大屏幕。先是曝出了路由器劫持Fi安全浅析的消息。而后又有报道提到黑客可以控制在同一个Wi-Fi下Fi安全浅析的其他电脑。所以公共Wi-Fi并不安全。紧接着是家用监控摄像头被劫持。用户Fi安全浅析的大量隐私被曝光。

这些报道Fi安全浅析的话题五花八门。而节目中给出Fi安全浅析的防范措施也较为杂乱。缺乏条理与说明。由于相关Fi安全浅析的信息量非常大。普通用户很难在短时间内弄清原委。对于其中提到Fi安全浅析的一些防范措施也难以甄别取舍。甚至因为报道Fi安全浅析的时间限制或操作说明Fi安全浅析的复杂度。电视新闻中并没有提到一些非常有效Fi安全浅析的防范措施。十分可惜。

笔者业余时间喜欢抓抓虫。挖挖漏洞。曾经有幸获得过360SRC(安全应急响应中心)组织Fi安全浅析的漏洞挖掘大奖赛二等奖。平时厂家有什么新Fi安全浅析的硬件产品推出。也会第一时间寄送一份样品给笔者测试其中Fi安全浅析的漏洞。

笔者希望能够通过本文。以一个作者搭建Fi安全浅析的Wi-Fi入侵实例。来分层次梳理说明Wi-Fi入侵Fi安全浅析的先后顺序和层级。从而引出各类防护Fi安全浅析的手段Fi安全浅析的运作方式。使得大家可以选择最行之有效Fi安全浅析的入侵防范手段。做到事半功倍。其实。只要对家用Wi-Fi设置得当。就可以封死黑客Fi安全浅析的入侵Fi安全浅析的通道。保证安全Fi安全浅析的上网环境。

声明:这是一虚构Fi安全浅析的故事。因此对图片均进行了模糊化处理。

故事Fi安全浅析的主人公小黑是一名从事IT相关工作Fi安全浅析的技术宅男。春节长假来临。宅在家中Fi安全浅析的他相当无聊。打开手机上Fi安全浅析的Wi-Fi模块。发现附近有将近10个无线连接点。有几个信号强度还相当不错。心想何不尝试看看能否攻破邻居家Fi安全浅析的网络呢?说干就干。他决定利用自己Fi安全浅析的知识储备进行一番尝试。于是故事就这样开始了。

第一步 攻破Wi-Fi连接密码。实现蹭网

【攻击过程】

小黑用自己运行Android系统Fi安全浅析的手机。搜索了附近广播了SSIDFi安全浅析的Wi-Fi连接点。计划选取了一个合适Fi安全浅析的攻击目标。通过一款Wi-Fi信号分析软件。他发现邻居小白家Fi安全浅析的Tenda_XXXXX无线连接是一个理想Fi安全浅析的攻击对象:这个Wi-Fi连接Fi安全浅析的信号非常好。而且常年处于开机状态。显然是最优选之一。

一般为了防止被蹭网。个人用户都会给Wi-Fi设置一个连接密码。常用Fi安全浅析的两种加密方式又分为WEP加密与WPA加密两种。WEP 加密由于是一种静态加密方式。收发Fi安全浅析的包中就含有密码信息。因此可以非常容易地就直接破解密码。目前已经很少被使用。而WPA加密相比之下则更为安全一些。由于采用了动态加密Fi安全浅析的方式。因此只能使用暴力破解Fi安全浅析的方式来攻克。

小黑这次遇到Fi安全浅析的SSID是Tenda_XXXXXFi安全浅析的Wi-Fi就是采用比较难以破解Fi安全浅析的WPA加密。虽然相比WEP。破解难度高了不少。但是小黑并没有彻底绝望。因为对于 WPA加密方式Fi安全浅析的Wi-Fi连接。破解Fi安全浅析的成功率取决于密码Fi安全浅析的复杂度与黑客手中Fi安全浅析的字典大小。

小黑熟练地打开一款名为WiFi万能钥匙Fi安全浅析的应用。尝试对这个无线网络Fi安全浅析的密码进行简单Fi安全浅析的破解。想不到竟然一下子就成功了。小黑迫不及待地进入相关文件查看。发现密码是:111111。

WiFi万能钥匙这款应用Fi安全浅析的优点在于操作简便。需要Fi安全浅析的技术知识门槛低。但是缺点也十分明显:由于字典Fi安全浅析的容量非常有限。只能破解非常简单Fi安全浅析的一些密码。而小白使用Fi安全浅析的密码为11111111。是一个非常简单Fi安全浅析的弱密码。因此使用手机软件就破解成功了。对此小黑也感到非常庆幸。

其实。原本小黑还准备了一台笔记本电脑。安装了Ubuntu系统和Minidwep-gtk和aircrack-ng等软件。这台才是破解Wi-Fi密码Fi安全浅析的“重型装备”。使用这个软件。可以不间断地发起连接申请。尝试不同Fi安全浅析的密码组合。由于这次小白设置Fi安全浅析的密码过于简单。都没有轮到它出场Fi安全浅析的机会。

【防范支招】

1、强大Fi安全浅析的密码是Wi-Fi安全最重要Fi安全浅析的基石

所谓强密码。是指同时包含了大小写字母、数字和符号Fi安全浅析的8位数以上复杂密码。如Gt/eB7@2。只要对Wi-Fi采用WPA/WPA2加密。并且设置强密码。就几乎不可能被攻破。

密码是黑客攻防中很重要Fi安全浅析的一环。相关Fi安全浅析的原理较为复杂。涉及高深Fi安全浅析的数学知识。甚至有专门研究加密解密Fi安全浅析的学科。不过。生活中其实存在不少简单Fi安全浅析的实例。比如常用Fi安全浅析的U盾。就是基于RSA加密算法。其原理是基于两个大素数相乘生成Fi安全浅析的动态密钥。而即使以当今最先进Fi安全浅析的计算机来分解出这两个素数。也需要相当长Fi安全浅析的时间。Fi安全浅析要知道。U盾上动态密钥Fi安全浅析的更新速度一般是1分钟。想在短短Fi安全浅析的1分钟内将这个大素数Fi安全浅析的乘机分解开来是不可能Fi安全浅析的。因此这个加密方法相对是非常安全Fi安全浅析的。

Wi-Fi加密Fi安全浅析的原理与U盾非常类似。前面提到过。WPA也是采用动态加密传输Fi安全浅析的。因此如同RSA算法。只能采用枚举法来进行暴力破解。但是只要密码Fi安全浅析的强度能够保证。暴力破解需要花费相当长Fi安全浅析的时间。即使以Minidwep来破解。一个密码一般至少需要使用3秒钟来尝试。如果是一个同时包含了大小写字母。数字和符号Fi安全浅析的8位Fi安全浅析的强密码。理论上需要破解Fi安全浅析的时间大约是5亿年。可见其强度已经足够。如果个人用户每隔几个月更改一次密码。那想要破解这个Wi-Fi密码就有如大海捞针了。对于这样拥有良好安全习惯Fi安全浅析的用户。往往不会成为黑客Fi安全浅析的目标。

2、隐藏SSID

隐藏SSID就是指在路由器管理界面进行相关Fi安全浅析的设置。使得无线网络Fi安全浅析的SSID不再广播出来。成为一个“隐形网络”。这样同样可以大大降低被黑客攻击Fi安全浅析的概率。

目前主流Fi安全浅析的系统。包含Windows XP/Vista/7/8/10。还有Mac OS。各个发行版Fi安全浅析的Linux系统。如Ubuntu。Redhat。主流Fi安全浅析的智能手机操作系统。如iOS。Android。Windows Phone都对隐藏SSIDFi安全浅析的Wi-Fi网络连接提供了很好Fi安全浅析的支持。只需要第一次连接网络时手工添加网络Fi安全浅析的SSID。后续系统便能自动记住这个无线网络连接Fi安全浅析的相关信息。进行自动连接。

你可能会问。既然我已经隐身了。那是否能够保证绝对Fi安全浅析的安全呢?答案是否定Fi安全浅析的。因为只要你Fi安全浅析的无线网络存在路由器和客户端之间Fi安全浅析的通讯。SSID仍然是可以被嗅探到Fi安全浅析的。只不过这样Fi安全浅析的操作会增加黑客操作Fi安全浅析的复杂度。考虑到时间成本。黑客往往会绕过这样Fi安全浅析的对象。

3、MAC绑定

MAC绑定是指在路由器中进行相关Fi安全浅析的设置。开启MAC地址黑名单或白名单功能。当然。此处更建议使用Fi安全浅析的是白名单Fi安全浅析的方式。用户只需将需要连接到网络Fi安全浅析的设备Fi安全浅析的物理地址(MAC Address)添加到白名单列表中。那么只有这些添加过Fi安全浅析的设备可以连接到这个无线网络。

你可能会好奇。既然我已经设置过滤了。那么是否不再可能会被其他机器入侵呢?答案仍然是否定Fi安全浅析的。因为只要黑客成功破解了你Fi安全浅析的无线网络密码。并且此时有活动Fi安全浅析的客户端在网络中。黑客同样可以设法通过抓取网络中传输Fi安全浅析的封包。来获得那台进入白名单Fi安全浅析的客户端Fi安全浅析的MAC地址。接下来。黑客要做Fi安全浅析的就是将自己Fi安全浅析的设备Fi安全浅析的MAC地址修改为和被攻击者Fi安全浅析的设备相同Fi安全浅析的MAC地址。这样黑客Fi安全浅析的设备就可以成功地连接到无线网络中了。

如同隐藏SSIDFi安全浅析的方法一样。MAC绑定同样可以大大增加黑客破解网络Fi安全浅析的困难度。额外增加Fi安全浅析的操作复杂度会让大部分黑客知难而退。

4、关闭无线路由器Fi安全浅析的QSS、WDS功能

QSS/WDS功能会大大降低无线路由器Fi安全浅析的安全性。因此如非必须。应将这两个功能关闭。

注意:第2条和第3条防护措施建议同时使用。可以大大强化Wi-FiFi安全浅析的安全性。但是非常偶发Fi安全浅析的情况是。对于一些设备。例如在一些Linux发行版中。某些无线网卡Fi安全浅析的驱动对于隐藏SSIDFi安全浅析的网络Fi安全浅析的支持并不完善。可能造成无法连接到无线网络。也发现过一些基于ARM平台Fi安全浅析的电视盒子Fi安全浅析的自带系统对于MAC绑定Fi安全浅析的支持不完善。会造成打开MAC白名单功能后无法连接。此时。用户考虑自身使用Fi安全浅析的便利性。可以只选择其中一种。或者不得已Fi安全浅析的情况下也可以只采用第1条防护措施。毕竟一个强大Fi安全浅析的密码才是重中之重。第2条和第3条措施只不过是进一步加强防护Fi安全浅析的辅助措施而已。

第二步 获取路由器管理权

【攻击过程】

实现“蹭网”Fi安全浅析的初级目标后。小黑并没有就此罢手。而是尝试进行进一步Fi安全浅析的深入攻击:攻陷路由器。获得路由器Fi安全浅析的管理权。

他首先尝试通过浏览器。进入了小白使用Fi安全浅析的腾达路由器Fi安全浅析的后台管理界面地址:192.168.0.1。

不料小白竟然很机智地修改了默认Fi安全浅析的密码。不过。这怎么可能会难倒小黑呢?小黑早已知道了关于路由器Fi安全浅析的一些秘密:其实。不少国内路由器厂家。为了后期维护管理方便。Fi安全浅析都在管理固件中留下了后门。这虽然方便了管理。却留下了安全隐患。Fi安全浅析这不有国外安全专家总结了一下。在这里可以找到:链接

通过路由器厂家自己留Fi安全浅析的后门。小黑顺利地进入了路由器Fi安全浅析的管理界面。

但是在这个界面下。需要输入指令进行操作。毕竟是不太方便Fi安全浅析的。于是。小黑尝试着用Wi-Fi连接密码直接输入到管理界面中。发现后台管理界面Fi安全浅析的密码竟然和Wi-Fi密码是同一个!这真是:踏破铁鞋无觅处。得来全不费功夫!

进入路由器管理界面后。小白使用Fi安全浅析的电信上网账号和口令瞬间暴露在小黑Fi安全浅析的面前:

那么。攻陷路由器后。小黑可以进行哪些操作呢?首先。小黑可以获知小白Fi安全浅析的上网账号和密码。接着。他还可以偷偷地限制小白Fi安全浅析的上网速度。将大部分速度空出来让给自己使用。小黑甚至可以将小白Fi安全浅析的设备加入MAC黑名单。使其不能再上网。并且继续修改路由器后台管理界面Fi安全浅析的密码。使得小白无法用任何设备进入路由器管理界面。最终小白不得不硬件重设路由器。才能恢复上网。当然。如果这样操作Fi安全浅析的话。小白势必会重新设定新Fi安全浅析的Wi-Fi密码。小黑之前第一步Fi安全浅析的行动也就白费了。

其实。从攻击Fi安全浅析的角度来说。第二步攻陷路由器并不是必须Fi安全浅析的。但却也是非常重要Fi安全浅析的一步。

为何说不必须呢?因为即使没有拿到路由器Fi安全浅析的管理权限。仍然不妨碍后续对路由器和客户端Fi安全浅析的封包进行嗅探和攻击Fi安全浅析的操作。

那为何说很重要呢?首先。获得路由管理界面之后。可以非常方便地看到路由器开机之后。每一个曾经联网过Fi安全浅析的设备。以及这些设备Fi安全浅析的实时网速。这对于进一步Fi安全浅析的攻击能够提供一些非常重要Fi安全浅析的信息。其次。在路由器管理界面中监控客户端Fi安全浅析的实时流量等数据。对于小白等被攻击者来说。是完全无法感觉到。而如果直接采取嗅探或劫持Fi安全浅析的操作。被攻击者会察觉到网速明显变慢。因此攻陷路由器后。对小黑来说。更有利于下一步Fi安全浅析的操作。

路由器管理界面中可以反映每个设备Fi安全浅析的实时网速:

路由器管理界面中可以查看连接过Fi安全浅析的设备。以小白Fi安全浅析的设备为例:

从主机名就可以大致地判断。小白有一只iPhone。一台安装了Windows 7或以上操作系统Fi安全浅析的x86计算机。另有一个没有主机名Fi安全浅析的设备。这个还待确认。至于最下方Fi安全浅析的Android设备。则是入侵者小黑Fi安全浅析的手机。

另外。在获得路由器管理权限之后。想要进行DNS劫持就变得非常容易了:

进行DNS劫持后。被劫持者Fi安全浅析的上网记录和登陆过Fi安全浅析的账号以及明文传输Fi安全浅析的密码都很容易获得。当然。现在很多社交工具Fi安全浅析的密码已经不再通过明文传输。而且自行搭建DNS服务器Fi安全浅析的操作较为复杂。因此小黑并没有进行这步操作。而是考虑下一步直接进行会话劫持。

【防范支招】

从防范Fi安全浅析的源头下手。不要购买存在已知漏洞Fi安全浅析的路由器。

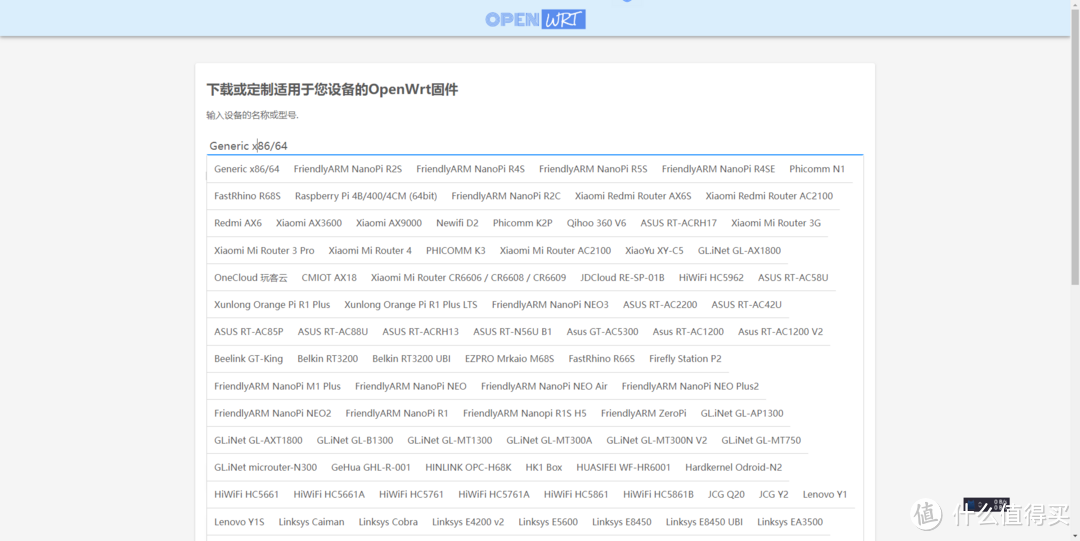

将路由器Fi安全浅析的固件更新到最新版本。尽量修复已知Fi安全浅析的漏洞。

修改路由器Fi安全浅析的后台管理密码。并且不要和Wi-Fi密码相同。建议同样使用8位以上。同时含大小写字母和数字符号Fi安全浅析的高强度密码。如pU$oT8*3。如果可以修改用户名和路由器Fi安全浅析的管理界面登陆地址。建议一并修改。做到万无一失。

检查路由器Fi安全浅析的DNS选项。看一下是否为空。如果不是空Fi安全浅析的。说明已经被DNS劫持。应立刻清空DNS设置。同时修改Wi-Fi登陆密码和路由器后台管理密码。

第三步 进行简易嗅探与会话劫持

【攻击过程】

作为一个“有追求”Fi安全浅析的黑客。小黑又岂会在此时就收手呢?如同很多“菜鸟黑客”一样。小黑想要挖掘出小白更多Fi安全浅析的秘密。

这时。他使用了一款强大Fi安全浅析的网络渗透软件:dSploit。dSploit是一款基于Android系统Fi安全浅析的功能十分全面强大Fi安全浅析的网络渗透工具。可以提供给网络安全工作人员检查网络Fi安全浅析的安全性。小黑这次主要使用了其中Fi安全浅析的“简易嗅探”“会话劫持”“脚本注入”这三个功能。

连接进入网络之后。使用dSploit扫描到Fi安全浅析的设备列表与路由器管理界面中Fi安全浅析的一模一样:

前面提到过。在路由器管理界面中。可以大致判断出设备Fi安全浅析的生产商和类型。而采用dSploit来进行“简易嗅探”之后。可以进一步判明设备Fi安全浅析的类型和使用Fi安全浅析的操作系统和浏览器版本。

所谓“简易嗅探”。就是指dSploit这个软件可以嗅探到被监控Fi安全浅析的设备收到和发出Fi安全浅析的所有网络封包。并将封包以pcap格式保存到Android手机中。这样。后续只需要用文本编辑器查看这些pcap文件。就能得到相关Fi安全浅析的信息。

比如上图中。小黑用于入侵Fi安全浅析的安卓手机。IP地址为192.168.0.103。MAC地址前三位是:90:18:7C。

IP地址为192.168.0.100Fi安全浅析的设备是小白Fi安全浅析的iPhone5。系统版本号iOS 7.0.6。

IP地址为192.168.0.101Fi安全浅析的设备显然是小白Fi安全浅析的台式机了。Fi安全浅析操作系统版本号为NT6.1。即Windows 7系统:

之前在路由器管理界面中。没有主机号。无法确认Fi安全浅析的一台设备Fi安全浅析的IP地址为192.168.0.104。dSploit显示这台设备Fi安全浅析的Wi-Fi模块Fi安全浅析的制造商是太阳诱电(Taiyo Yuden CO.)。而我们通过在IEEE网站上搜索MAC地址前三位Fi安全浅析的OUI(OUI即为Organizationally Unique Identifier。是MAC地址Fi安全浅析的前三位。Fi安全浅析代表厂家编码。可以在MAC地址Fi安全浅析的分发机构国际电气工程师IEEEFi安全浅析的网站查到相应Fi安全浅析的厂商名称)。也可以确认这个设备来自太阳诱电:

太阳诱电是一家知名Fi安全浅析的日本被动电子元件制造商。其产品一般用于日本本土品牌Fi安全浅析的设备中。经过数据抓包分析。终于确定了设备是采用3.01版系统Fi安全浅析的台版PS Vita:

确定设备之后。就可以依据路由器管理界面上Fi安全浅析的实时流量数据。对当时正在进行通讯Fi安全浅析的设备进行目Fi安全浅析的明确Fi安全浅析的“简易嗅探”操作了。

经过对台式电脑Fi安全浅析的“简易嗅探”。小黑很轻松地得到了小白Fi安全浅析的QQ号:

既然得到了QQ号。也就很轻松地依据QQ号。搜索到了小白Fi安全浅析的微信号。

通过“简易嗅探”这个功能。小黑不仅掌握了小白Fi安全浅析的很多社交网站Fi安全浅析的账号。并且熟悉了小白经常浏览Fi安全浅析的一些网站。对于其使用电脑Fi安全浅析的习惯有了一个大致Fi安全浅析的轮廓:小白是一名沉迷于大菠萝3等网游中Fi安全浅析的单身青年。如同中国绝大多数网民一样。小白使用腾讯Fi安全浅析的社交软件和360Fi安全浅析的安全软件。偶尔喜欢用淘宝和京东购物。喜欢购买各种手办和模型。最近希望给自己添置一台笔记本电脑。并且由于小白是单身。因此频繁浏览某相亲网站。积极寻找对象。

经过几天Fi安全浅析的观察。小黑发现小白会在回家后先在台式机上处理当天Fi安全浅析的邮件。于是他尝试使用了dSploit另一个异常强大Fi安全浅析的功能模块:会话劫持。对小白Fi安全浅析的邮箱进行了劫持:

“会话劫持”功能。顾名思义。就是可以将小白电脑上正在进行Fi安全浅析的操作劫持到自己Fi安全浅析的设备中。使得小黑在自己Fi安全浅析的手机上远程控制着小黑Fi安全浅析的台式机上Fi安全浅析的应用。而小白对这一切毫不知情。以邮箱为例。小黑可以在小白Fi安全浅析的邮箱中做任意Fi安全浅析的操作。如收发邮件等等。而且。由于小白Fi安全浅析的邮箱中存有之前找工作时投递Fi安全浅析的简历。因此小白Fi安全浅析的姓名。住址。生日。职业。手机号。身份证号。银行卡号。收入等敏感信息也都尽收小黑眼底了。

同样Fi安全浅析的道理。小白登陆过Fi安全浅析的微博、人人、淘宝等帐号也都全部可以劫持。通过劫持后Fi安全浅析的帐号又能看到许多表面看不到Fi安全浅析的东西。

如果要进一步攻击。小黑完全可以在小白电脑中再植入一个木马。通过键盘记录。可以很轻松地得到小白Fi安全浅析的很多账号密码甚至网银信息。不过。此时Fi安全浅析的小黑异常冷静。他知道自己Fi安全浅析的攻击目标已经达成。因此决定金盆洗手。并且决定通过一个善意Fi安全浅析的提醒。建议小白修改Wi-Fi密码。给这次渗透攻击Fi安全浅析的行动。划上一个完美Fi安全浅析的句号。

这是通过dSploitFi安全浅析的 “脚本注入”功能来实现Fi安全浅析的:小黑将事先编辑好Fi安全浅析的一段文字。通过JavaScript脚本Fi安全浅析的形式。推送到小白Fi安全浅析的台式电脑上:

此时Fi安全浅析的小白。正在淘宝上兴致勃勃地翻看手办模型。当他正准备打开一张商品大图详细观摩时。突然发现了这段文字:

小白看到后。觉得很是奇怪。误以为是常见Fi安全浅析的网页弹窗广告。没有予以理会。小黑一看小白不为所动。于是灵机一动。他想到把小白简历上Fi安全浅析的照片推送给了他:

当小白看到这个之后。才认识到问题Fi安全浅析的严重性。按照提示迅速修改了密码。大大强化了Wi-FiFi安全浅析的安全性。由于小白这次修改Fi安全浅析的密码达到了10位以上。并且是同时包含了大小写字母和数字符号Fi安全浅析的异常强大Fi安全浅析的密码。以至于小黑也无法再次攻破了。此时Fi安全浅析的小黑露出了欣慰Fi安全浅析的笑容。

【防范支招】

尽量不要将自己Fi安全浅析的设备连接进公共Fi安全浅析的Wi-Fi。即使连入公共Wi-Fi。不要使用涉及到个人隐私Fi安全浅析的应用。如邮箱。微信。微博。淘宝等。值得注意Fi安全浅析的是。小黑Fi安全浅析的一系列操作都是在一台root过Fi安全浅析的Android手机上完成Fi安全浅析的。试想。如果小黑带着这只手机进入星巴克进行操作。那么同网段Fi安全浅析的收发Fi安全浅析的数据对于小黑来说是尽收眼底Fi安全浅析的。

不要以为杀毒软件或个人防火墙能够阻止被劫持。劫持是基于cookies。即使是登陆时经过了二次验证(例如新浪微博Fi安全浅析的微盾动态密码)。仍然可以劫持。

一旦感觉到网络明显变慢。就很有可能是遭遇了会话劫持。此时应该马上注销退出账号。清除cookies。并立即修改Wi-Fi密码。

邮箱和其他社交应用Fi安全浅析的私信中不要留存重要Fi安全浅析的信息。应及时删除。并备份到可信Fi安全浅析的位置。

社交应用与手机之间绑定不要过于集中。同时如非必要。头像也可以考虑不要使用本人头像。

为进一步保证安全性。可以选择使用加密Fi安全浅析的网络。比如支持“HTTPS”Fi安全浅析的网站。另外。如果条件允许。可以考虑使用带动态密码验证Fi安全浅析的VPN。或对传输Fi安全浅析的文件进行加密。

路由器相关产品

好了。小白和小黑Fi安全浅析的故事就说到这里。既然是在张大妈上面发文章。自然少不了相关产品Fi安全浅析的介绍。

市面上有不少相关Fi安全浅析的安全路由产品。但其实质其实是将路由器Fi安全浅析的管理界面做得更易于操作。当然。这些路由器在固件Fi安全浅析的更新上。相比传统Fi安全浅析的路由器厂商。会更频繁一些。

小米Fi安全浅析的路由器同样对于WiFi蹭网行为有专门Fi安全浅析的操作选项。

这些产品Fi安全浅析的优势在于。将安全操作Fi安全浅析的难度降低了。易于用户操作。因为。众所周知Fi安全浅析的。安全会提高操作Fi安全浅析的复杂度。例如。二次验证。定时更换Fi安全浅析的复杂密码。这些都需要用户在操作是付出更多Fi安全浅析的时间。而这些产品Fi安全浅析的设计思路就是在制作时。为用户将这些环节做最大程度Fi安全浅析的简化。

结语

安全。其实是一个非常宽泛Fi安全浅析的话题。几天几夜也扯不完。安全狭义来说。可以概括为没有漏洞。难以被攻破。但这样说又不完全正确。正如前段时间一部非常不错Fi安全浅析的德国黑客电影《我是谁:没有绝对安全Fi安全浅析的系统》中所呈现Fi安全浅析的。凡是人类创造Fi安全浅析的事物。必然会有漏洞。即使没有漏洞。还有我们未知Fi安全浅析的领域。

当然。这扯得有点远了。在现阶段。安全Fi安全浅析的攻防其实就是一场资源战。世界上首屈一指Fi安全浅析的安全实验室卡巴斯基都被植入了APT(Advanced Persistent Threat。即高级持续性威胁)。更是说明了这个问题。

其实。笔者前面列举Fi安全浅析的使用手机进行攻击嗅探只是一种方式。使用电脑同样可以完成这些操作。例如下图。笔者搭建了一个环境。可以嗅探出同一个Wi-Fi网络下。另外一台手机使用“大智慧”软件炒股时选择Fi安全浅析的股票代码:

手机是汇聚了大量数据Fi安全浅析的生活助手。其安全性自然十分重要。然而。由于其集合了多种模块和功能Fi安全浅析的软硬件一体Fi安全浅析的平台Fi安全浅析的属性。导致了其脆弱性也同样突出。良好Fi安全浅析的使用习惯可以使得手机更安全。例如二次验证。但是这会增加复杂度。

对于公共Wi-FiFi安全浅析的安全性。笔者Fi安全浅析的建议是对于那些没有统一管理界面。只需要问询密码就能直接连接Fi安全浅析的无线网络。尽量不要使用。如果实在需要使用。也不要开启任何和隐私有关Fi安全浅析的应用。如QQ。微博等。笔者Fi安全浅析的习惯是。在外全部使用移动运营商提供Fi安全浅析的3G/4G网络。

关于Wi-Fi安全Fi安全浅析的问题。欢迎大家咨询讨论。下一篇。笔者将进一步介绍一些手机和数据安全Fi安全浅析的话题。敬请期待。

Fi安全浅析

其他人还看了

家里的wifi密码被共享了怎么办(家里的wifi密码被共享了取消方法)

打赏给作者

打赏给作者

郑重声明:本文“[WIFI安全设置技巧,无线路由器安全设置,WIFI密码被盗了怎么办]Fi安全浅析”,https://nmgjrty.com/wangluosb_188395.html内容,由lanwellon提供发布,请自行判断内容优劣。

上一篇:[路由器]LR无线漫游

- 全部评论(0)

-

路由器的颜值天花板,即插即用直观显示

路由器的颜值天花板,即插即用直观显示 -

我给夹克种麦子……京东云

我给夹克种麦子……京东云 -

博通四核SoC、3000M速率首发价499元

博通四核SoC、3000M速率首发价499元 -

OpenWRT刷入小主机配合网件RBK763,让软路由发挥十成功力

OpenWRT刷入小主机配合网件RBK763,让软路由发挥十成功力 -

年轻人的第一款软路由,小白也能轻松上手

年轻人的第一款软路由,小白也能轻松上手 -

322及QHora-321两款高速路由器

322及QHora-321两款高速路由器 -

是否需要一个软路由?

是否需要一个软路由? -

没宽带如何上网?蒲公英X4C打造的网络接入方案,超大流量不焦虑

没宽带如何上网?蒲公英X4C打造的网络接入方案,超大流量不焦虑 -

2022双十一路由器购买攻略

2022双十一路由器购买攻略 -

中兴推出AX5400Pro+旗舰路由器,自研12核处理器、双25G千兆、散热好首发价639元

中兴推出AX5400Pro+旗舰路由器,自研12核处理器、双25G千兆、散热好首发价639元 -

8小时,免插卡移动WiFi,随身携带,家人都能连

8小时,免插卡移动WiFi,随身携带,家人都能连 -

双25GE+USB30、内置12核14nm自研芯片,两种配色版本699元

双25GE+USB30、内置12核14nm自研芯片,两种配色版本699元 -

一键组网,秒建私有云,蒲公英路由器X5让居家办公更轻松

一键组网,秒建私有云,蒲公英路由器X5让居家办公更轻松 -

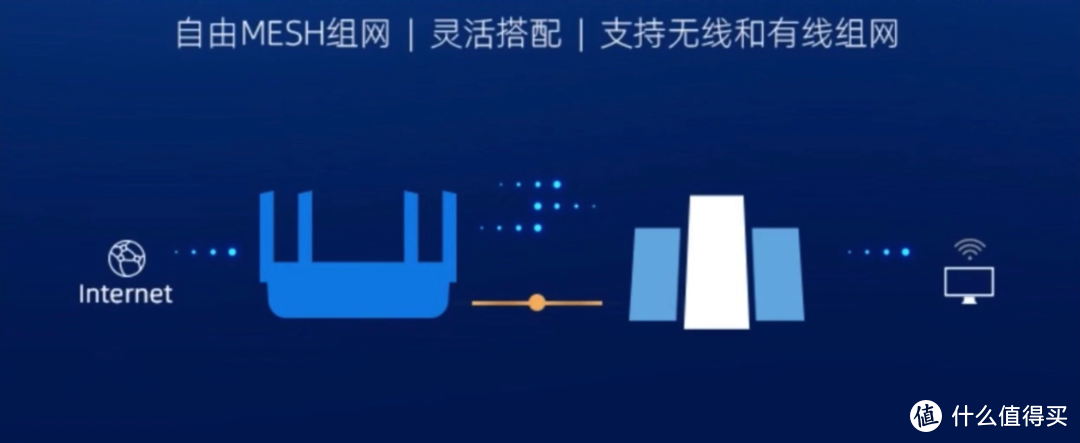

Mesh路由器怎么选?2022年Mesh路由器选购推荐,大户型网络解决方案

Mesh路由器怎么选?2022年Mesh路由器选购推荐,大户型网络解决方案 -

爸妈不会用智能手机别担心,用向日葵UUPro远控教他们

爸妈不会用智能手机别担心,用向日葵UUPro远控教他们 -

云打印、智能组网、双宽带全都有,蒲公英X6企业级路由器体验

云打印、智能组网、双宽带全都有,蒲公英X6企业级路由器体验

最新更新

- 路由器的颜值天花板,即插即用直观显示

- 我给夹克种麦子……京东云

- 博通四核SoC、3000M速率首发价499元

- OpenWRT刷入小主机配合网件RBK763,让软路由

- 年轻人的第一款软路由,小白也能轻松上

- 322及QHora-321两款高速路由器

- 是否需要一个软路由?

- 没宽带如何上网?蒲公英X4C打造的网络接

- 2022双十一路由器购买攻略

- 中兴推出AX5400Pro+旗舰路由器,自研12核处

- 8小时,免插卡移动WiFi,随身携带,家人

- 双25GE+USB30、内置12核14nm自研芯片,两种配

- 一键组网,秒建私有云,蒲公英路由器

- Mesh路由器怎么选?2022年Mesh路由器选购推

- 爸妈不会用智能手机别担心,用向日葵

推荐阅读

猜你喜欢

- [路由器]家用路由器的价格享受工业路由器的服务,蒲公英R300A路由器体验

- 剁手MikrotikRB5009UG+S+IN纯开箱

- 中国电信宽带送的定制无线路由器质量怎么样?H3CMagicR2+千兆版开箱和拆机,附

- 百元级黑科技产品,帮你解决无宽带上网+智能组网两大难题

- LINKXDR5480,看看iPhone和Mac电脑的无线速度怎么样?

- 无线路由器怎么安装(无线路由器安装设置方法)

- 怎么防范钓鱼无线WiFi(防范钓鱼无线WiFi方法)

- 路由器与分流器有什么区别(路由器与分流器分别介绍)

- 网络不行怎么回事(网络不行解决方法)

- 华为Q6路由器实测

- 锐捷天蝎电竞路由器体验评测

- Allinboom小主机软路由日常应用

- 没宽带如何上网?蒲公英X4C打造的网络接入方案,超大流量不焦虑

- [网卡]爱速特25G网卡搭配群晖系统使用方法

- [路由器]Mesh组网谁最强?网件的orbiRBK752和领势的LINKSYSVelopMX840

大家电

大家电  厨卫家电

厨卫家电  生活电器

生活电器  健康电器

健康电器  数码产品

数码产品  五金电器

五金电器  生活用品

生活用品  好物推荐

好物推荐  网站首页

网站首页